리눅스로 접속 하면 보안 경고 웹페이지가 표시되는 이유

제가 인터넷 서핑하다가 흥미로운 걸 발견 했습니다. 파이어폭스로는 왜 샵메일 사이트나 국내 공공기관사이트가 접속이 안되는지 발견하였습니다. 그리고 파이어폭스 게시판에서 KISA가 모질라(파이어폭스)의 루트인증서 추가 및 신청을 하다가 퇴짜를 맞게 된 사연을 을 알게 되었습니다.

윈도우 버전에는 파이어폭스 빼고 익스플로러, 크롬, 오페라 최신버전(왜냐하면 전에는 오페라 자체 인증서 저장소 사용하였으나 최근에는 윈도우 인증서 저장소 사용)은 접속이 가능합니다 보안경고창이 뜨지 않습니다. 왜냐하면 마이크로소프트에서는 NPKI(KISA 인증서) GPKI(안전행정부)를 아무런 보안 테스트 없이 정말 참 쉽고 쿨하게(?) 윈도우 인증서저장소에 추가해 주었습니다.

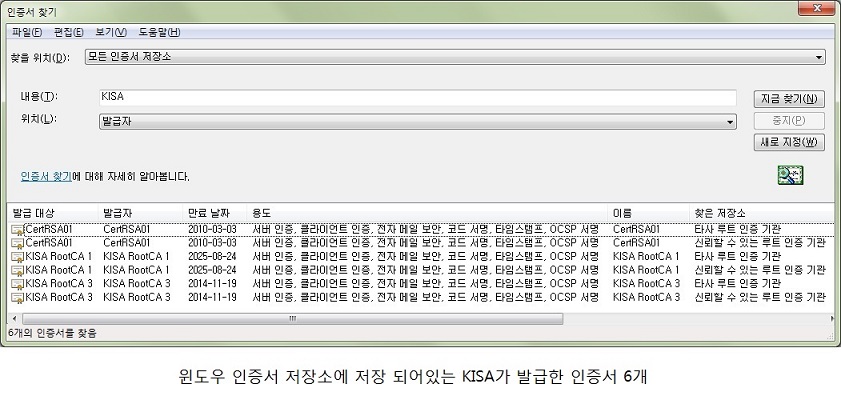

위에 있는 사진 2개는 윈도우7에 있는 개인용 컴퓨터에서 캡쳐 한것입니다. 직접 보고 싶으시면 윈도우 실행 에서 "certmgr.msc" 실행하시고 "KISA", "GPKI" 검색하시면 나옵니다.

그리고 파이어폭스에서 접속하면 보안 경고 창이 뜨는 인증서(보통 SSL인증서라고 불리는)하고, 공인인증서, 샵메일에서 쓰이는 인증서는 동일한 기술이라고 보시면 됩니다.

버그질라 사이트는 영문이라서 제가 구글 번역기로 돌려도 상당부분이 한국어가 매끄럽지 않아서 고민을 했습니다.

결국

제 사비를 털어 영문 번역을 의뢰 하였습니다!!! (내돈 58,000원..... ㅠ_ㅠ) 그래서 저는 이러한 어처구니 없는 진실, 불편한 진실, 마이크로소프트의 인증서를 허술하게 관리하는 태도를 비판하고자 이 글을 기획하고 올릴려고 합니다.

전 세계적으로 많은 기업 및 정부 기관들이 공인 인증 서비스를 운영하고 있고, 이를 통한 최상위 인증기관이 있습니다. 이들 인증 기관들은 Web of Trust라는 회계 감사와 인증 기관으로서 책임을 다하고 있는지, 공정성의 위해 제 3자 회계 법인의 검증을 받습니다. Web Trust는 모든 인증 기관들이 받는 보편적인 제 3자 검증 서비스입니다.

-윤석찬-

https://www.facebook.com/channyblog/posts/572859196112220

KISA는 2006년도에 루트인증기관 신청 및 테스트를 하였지만. 모질라/NSS의 루트인증기관 검증 절차를 7년째 통과 못하고 있습니다. 그러면서 2013년 국회 ‘전자서명법 개정안 관련 회의에서 심원태 KISA 공공정보보호단장 분이 "KISA가 왜 제3자의 검증을 받아야 하는가? 우리는 우리 스스로 검증한다." 라는 앞뒤가 앞맞고 모순적인 말을 하더라구요. 그리고 이번일로 보안테스트도 안거치고 이렇게 허술하게 인증서를 추가시킨 마이크로소프트도 큰 책임이 있다고 봅니다.

내용이 길고 하니까 원문도 포함하므로 약간 긴장(?) 바랍니다! 그리고 번역사들이 번역하였는데도 매끄럽지 않을수 있습니다. 그럴 때 지적 바랍니다.

마지막 댓글 중 3개를 올릴려고 합니다.

출처는 버그질라 입니다. https://bugzilla.mozilla.org/show_bug.cgi?id=335197

-한국어 번역-

아담 랭리 2013-03-31 14:15:36 PDT 152번 댓글

이 루트("CrossCert Class 1 Server 인증 기관") 에서 나온 intermediate는 버그 소프트웨어로 작동하는 것 같다.

이것은 ASN.1 정수를 정확하게 인코딩 하는 방법을 모르기 때문에 음수 연속번호(시리얼 넘버)로 인증서를 발행하고 있다. 실제 https://www.kisa.or.kr 의 인증서는 이런 문제를 가지고 있다:

$ openssls_client -tls1 -connect www.kisa.or.kr:443 2>&1 | openssl x509 -text | grep Serial

Serial Number: -5897026209493011275 (-0x51d67217ffffcb4b)이렇게 기본(초보)적이고 명확한 버그가 존재한다는 것은 대부분(인증기관들)의 문제가 그렇게 쉽게 눈에 띄지 않기 때문에 골치거리이다.(골치가 아프다.)

[해설] 이때 결국 도저히 안되겠다 싶어서 어느분이 KISA에 대한 사실을 다 알려 주었습니다.

김기창 2013-04-20 07:58:29 PDT 156번 코멘트

수 많은 한국인터넷진흥원(KISA) 직원들은 계속해서 관련부서 (과거에는 정보통신부, 안전행정부가 감독했고 현재는 미래창조과학부가 감독한다)가 한국인터넷진흥원을 감사해야 한다고 주장해 왔다. 그러나 사실 미래창조과학부가 한국인터넷진흥원을 감사할 법적 근거가 없다. 내가 아는 한 한국인터넷진흥원은 관련 부서 장관(=미래창조과학부장관)의 감사를 받지 않으며 이 부서는 그런 감사를 진행할 전문지식을 갖춘 관료를 갖고 있지 않다.

정보기반시설보호법 제 9조는 중대한 IT 기반 시설로 지정된 조직체의 장이 취약성 검사를 해야만 한다고 단순히 정의하고 있다. 한국인터넷진흥원은 이런 조직체를 대신하여 시험을 이행 할 수도 있다. 짧게 말해, 한국인터넷진흥원는 감사를 실시 할 수도 있지만 그 자신은 외부 기관에 의해 감사를 받지 않는다 (위의 코멘트 39참조)

전자서명법 또한 한국인터넷진흥원가 해당 장관을 대신하여 공인 인증기관들에 대해 감사를 한다고 규정하고 있다 (제19조 2 및 3항). 이것은 단순히 해당 부서가 인증기술에 대한 전문 지식이 없기 때문이다.

물론 한국인터넷진흥원 또한 ‘공인 인증기관’으로 간주되므로 공인 인증기관들에게 적용 가능한 전자서명법의 규정을 준수해야 한다 (제2조). 하지만 전자서명법 제25조는 제19조 2 및 3항을 한국인터넷진흥원에 적용되지 않도록 하여 순환성을 조심스럽게 피하고 있다.

공인 인증기관들은 한국인터넷진흥원의 감사를 받아야만 한다 (제19조 2 및 3항). 한국인터넷진흥원 또한 공인 인증기관의 하나로 간주된다. 하지만 한국인터넷진흥원는 (제25조가 19조 2 및 3항에 적용되지 않기 때문에) 한국인터넷진흥원에 의한 감사는 받지 않는다. 짧게 말해, 한국인터넷진흥원는 어느 누구의 감사도 받지 않는다. 만약 어떤 이(조직)가 한국인터넷진흥원를 감사했다면 (우리가 어떤 증거도 찾지 못한) 자발적 계약에 기반하여야 한다. 해당 장관(기술창조과학부)은 관련 한국 법령 하에서 한국인터넷진흥원을 감사할 권한을 갖고 있지 않다.

김기창 법률, 고려 대학교 법과 대학 교수

김기창 2013-06-24 20:41:04 PDT 157번 댓글

나는 윈도우 루트 인증 프로그램(윈도 인증서 저장소에)이 ‘한국 정부’가 발행한 6개의 루트 인증기관 인증서를 담고 있음을 안다.

이 6개의 루트 인증기관 인증서들은 2개의 인증기관으로 발행된다. 한국인터넷진흥원와 안전행정부

안전행정부는 정부 간 거래를 주 목적으로 하는 정부 인증기관이다. 정부 인력은 안전행정부 인증기관 (GPKI: 행정전자서명 인증관리센터)이 발행하는 클라이언트 인증서를 가지고 있으며, 그것을 이용해 정부 간 거래를 한다. 비록 한국의 몇몇 공공 기관들이 안전행정부 인증기관이 발행한 서버 인증서를 통해 확보된 (민간 시민에게 공개된) 웹사이트를 운영하고 있지만 (https://www.open.go.kr/ 참조), 나는 안전행정부 인증기관이 정부간 거래를 ‘주된’ 목적으로 하기 때문에

http://technet.microsoft.com/en-us/library/cc751157.aspx#EGAA 에서 설명되듯이‘정부 인증기관’라고 이해한다.

하지만 한국인터넷진흥원은 다르다. 비록 한국인터넷진흥원이 한국 정부에 의해 설립된 루트 인증기관이지만, 그의 하부 인증 기관들은 모두 민간 회사들이며 (현재 5개의 민간 회사가 있다) 이들은 민간 시민들에게 인증서를 발행한다. 한국인터넷진흥원의 하부 인증 기관이 발행하는 클라이언트 인증서는 정부간 거래에 사용되지 않을지도 모른다. 한국인터넷진흥원 하부 인증 기관은 주로 민간 전자 상거래 (은행 거래, 쇼핑 등)를 위한 인증서를 발행한다. 비록 이런 인증서들 또한 민간 정부 거래에 사용되지만 ‘주로’ 정부 거래로 위한 것은 될 수 없다. 한국인터넷진흥원의 하부 인증 기관이 발행하는 인증서들은 주로 민간 업체 사이의 전자 상거래를 위한 것이다.

실제로 한국전자금융거래법 및 관련 규정들은 ‘민간’ 시민들 사이의 전자 금융 거래는 반드시 한국인터넷진흥원의 하부 인증 기관이 발행한 인증서로 진위가 판정되어야 함을 요구한다.

그러므로 나는 마이크로소프트사가 한국인터넷진흥원이 매 12개월 마다 마이크로소프트 사에게 감사 보고서를 제출하도록 요구하기를 기대한다. (http://technet.microsoft.com/en-us/library/cc751157.aspx#EIAA��� 설명되었듯이). 그러나 그럴 것 같지는 않다.

한국인터넷진흥원은 2005년 5월 23일 한국정보통신부장관이 발행한 성명서를 마이크로소프트 사에 제출하였는데, 이 성명서는 한국인터넷진흥원이 웹트러스트와 동일한 수준의 기준에 따라 정보통신부의 감사를 매년 받아야 한다고 애매하게 제시하고 있다 (https://bugzilla.mozilla.org/show_bug.cgi?id=335197#c30 와 여기 첨부된 파일 참조).

그러나 나는 이 성명서가 부정확하고 오해의 소지가 있다는 것이 나의 의견이다. 정보통신부는 한국인터넷진흥원을 감사할 법적 권한 (또는 기술적 전문성)을 가지고 있지 않다. 나는 이 의견을 https://bugzilla.mozilla.org/show_bug.cgi?id=335197#c156���서 설명하였다 (코멘트 156).

나는 미래창조과학부(MSIP-현재 한국인터넷진흥원을 감독하는 기관)를 확인해 보았다. 미래창조과학부는 2005년 5월 23일 정보통신부 성명서 발표 이후 관련 부서들이 (정통부, 안전행정부, 전행정부, 미래창보과학부) 이와 유사한 서신을 또 다시 보낸 적이 없음을 확인해 주었다. 미래창조과학부의 이재곤씨가 이것을 확인해 줄 수 있다 ( jaegon@msip.go.kr)

한국인터넷진흥원 또한 제3의 기관으로부터 한번도 감사를 받은 적이 없음을 솔직하게 인정한다. 실제 한국인터넷진흥원은 제3자의 감사를 받지 않으며, 앞으로도 받지 않을 것을 완강하게 주장한다. 당신은 이 사실을 현재 한국인터넷진흥원 루트 인증기관 이사인 심 원태 씨에게서 확인할 수도 있다 (wtsim@kisa.or.kr)

나는 윈도우 루트 인증 프로그램의 루트 인증기관 신뢰성과 관련하여 우려를 표한다. 한국인터넷진흥원 루트 인증기관은 '주로' *민간" 전자 상거래를 위한 것이다. 그러므로 이것은 정부 인증기관 (안전행정부 인증기관이 한국에서는 정부 인증 기관이다)이 아니다. 나는 마이크로소프트 사가 한국인터넷진흥센타 (이 기관의 하부 인증 기관들은 모든 종류의 민간 거래를 위해 민간 시민과 기업들이 사용하는 인증서를 발행한다)의 루트 인증기관에 대해 연간 감사 요구을 심각하게 생각하기를 기대한다.

만약 마이크로소프트 사가 (모질라와 같이) 좀 더 강력한 세부 조사와 의무를 허용하는 투명한 방식으로 그들의 루트 인증기관 가입 신청을 검토한다면 감사할 것이다.

만약 정부가 훨씬 부정확한 정부 관리의 성명을 발표해 인증 기관들을 트러스트된 루트 인증기관으로 포함시킨다면 문제는 더욱 급박하게 될 것이다.

김기창 법률, 고려 대학교 법과 대학 교수

-원문-

Adam Langley 2013-03-31 14:15:36 PDT Comment 152

An intermediate from this root ("CrossCert Class 1 Server CA") appears to be run with buggy software.

It's issuing certificates with negative serial numbers because it doesn't know how to encode ASN.1 integers correctly. Indeed, the certificate forhttps://www.kisa.or.kr has this problem:

$ openssls_client -tls1 -connect www.kisa.or.kr:443 2>&1 | openssl x509 -text | grep Serial Serial Number: -5897026209493011275 (-0x51d67217ffffcb4b)

김기창 2013-04-20 07:58:29 PDT Comment 156 A number of KISA employees have repeatedly claimed that the relevant Minister (it used to be MIC, MOPAS, now Minister of Science, ICT and Future Planning) audits KISA. In fact, however, there is no legal ground for the Minister to conduct an audit of KISA. As far as I know, KISA is not audited by the relevant Minister and the Ministry has no officers who have the required expertise to conduct such an audit.

The Information Infrastructure Protection Act, Article 9 merely stipulates that the head of an organisation designated as a critical IT infrastructure must conduct vulnerability test. KISA could conduct such a test on behalf of such an organisation. In short, KISA may conduct an audit; KISA itself is not audited by any entity (refer to Comment 39 above)

The E-Signature Act also clearly stipulates that KISA 'conducts' audit of approved CAs on behalf of the Minister (Art. 19, Paras. 2 and 3). This is simply because the Ministry has no expertise in certificate technology.

KISA, of course, is also deemed to be an "approved CA" and must therefore abide by provisions of the E-Signature Act applicable to approved CAs (Art. 25). But Art. 25 of the E-Signature Act carefully avoids circularity by excluding Art. 19 Paras.2 and 3 from being applicable to KISA.

Approved CAs must be audited by KISA (Art. 19, Paras 2 and 3). KISA is also deemed to be an approved CA (Art. 25). But KISA is not audited by KISA (because Art 25 does not apply to Art. 19, Paras 2 and 3). In short, KISA is audited by no one. If someone did audit KISA, it must be on the basis of a voluntary contract (of which we have seen no evidence). The Minister has no power to audit KISA under the relevant Korean statutes.

Keechang Kim, Professor of Law, Korea University Law School

김기창 2013-06-24 20:41:04 PDT Comment 157

I understand that Windows Root Certificate Program includes 6 Root CA certificates from "Government of Korea". http://social.technet.microsoft.com/wiki/contents/articles/14217.windows-and-windows-phone-8-ssl-root-certificate-program-april-2012-e-g.aspx

http://social.technet.microsoft.com/wiki/contents/articles/14217.windows-and-windows-phone-8-ssl-root-certificate-program-april-2012-e-g.aspx These six Root CA Certificates are from two different CAs:

KISA and MOPAS.

MOPAS is the government CA intended primarily for government to government transactions in Korea. Government workers have a client certificate issued by MOPAS CA (GPKI) and use it for G2G transactions. Although some public bodies in Korea run their website (open to private citizens) secured by a server certificate issued by MOPAS CA (see https://www.open.go.kr/ , for example), I understand that MOPAS CA is a "government CA" as explained in http://technet.microsoft.com/en-us/library/cc751157.aspx#EGAA because it is *primarily* intended for G2G transactions.

However, KISA is different. Although KISA is a root CA set up by the Korean government, its sub-ordinate CAs are all private companies (there are 5 of them at the moment), who issue certificates to private citizens. Client certificates issued by KISA's subordinate CAs may *not* be used for G2G transactions. KISA's subordinate CAs issue certificates which are mainly for private e-commerce transactions (banking, shopping, etc.). Although these certificates are also used for citizen to government (e-government) transactions as well, these certificates cannot by any means be characterised as "primarily" for government transactions. Certificates issued by KISA's sub CAs are primarily for e-commerce transactions between private parties.

Indeed, the Korean Electronic Financial Transactions Act and the relevant Regulations 'require' that e-finance transactions between *private* citizens must be authenticated with certificates issued by sub CAs of KISA.

KISA submitted to Microsoft a statement issued by the Ministry of Information and Communication (MIC) on 23 May 2005, which vaguely suggested that KISA is audited annually by MIC according to a standard equivalent to WebTrust. (See https://bugzilla.mozilla.org/show_bug.cgi?id=335197#c30 and the file attached therewith). But I am of the view that this was an inaccurate and misleading statement. MIC does not have the statutory power (nor technical expertise) to audit KISA. I explained this point in https://bugzilla.mozilla.org/show_bug.cgi?id=335197#c156 . (Comment 156)

I would therefore expect that Microsoft would require KISA to submit audit results to Microsoft every twelve (12) months (as explained in http://technet.microsoft.com/en-us/library/cc751157.aspx#EIAA ). But this does not appear to be the case.

I have checked with the Ministry of Science, ICT and Future Planning (MSIP, who currently oversees KISA). The MSIP confirms that since the MIC statement of 23 May 2005, the relevant ministries (MIC, MOPAS, MSIP) have never issued a similar letter again. MrJaegon Lee of MSIP can confirm this. jaegon@msip.go.kr

KISA also openly admits that it has never been audited by any third party. Indeed, KISA strenuously asserts that it has not and will not accept any third party audit. You may confirm this with MrWontaeSim, who is currently the director of KISA Root CA wtsim@kisa.or.kr

I express my concern regarding the confidence of Windows Root Certificate Program. KISA Root CA is 'primarily' intended for *private* e-commerce transactions. It is therefore not a government CA (MOPAS CA is the government CA in Korea). I would expect that Microsoft takes annual audit requirement seriously for KISA root CA whose sub CAs issue certificates to private citizens and companies who use them for all sorts of private transactions.

I would appreciate it if Microsoft reviews the applications for inclusion to their Root CA Program in a transparent manner (like Mozilla) which would allow a more robust scrutiny and accountability.

The problem would be even more acute if government controlled CAs attempt to be included as trusted root CA with a somewhat opaque statement from government officials which turns out to be less than accurate.

Keechang Kim, Professor of Law, Korea University Law School

여기까지 읽어주셔서 감사합니다.

수고 하셨습니다.

| 첨부 | 파일 크기 |

|---|---|

| 75.9 KB | |

| 116.47 KB | |

| 111.56 KB | |

| 123.01 KB |

궁금한게

OS별로 구분 되어서 안된다는건지 브라우저별로 안된다는건지 잘 모르겠습니다만

파이어폭스에서는 리눅스든 윈도우든 안된다는것을 확실히 알겠는데

그럼 리눅스에서 다른 브라우저 예를 들어 크롬에서도 접속이 안된다는 말씀이신가요?

인증서가 없기 때문에?

리눅스 크롬은 kisa.or.kr 접속 안됩니다.

리눅스 크롬은 kisa.or.kr 접속 안됩니다.

--

마잇

무슨 말이냐면

www.docusharp.com

www.ansimmail.co.kr

www.safepost.co.kr

www.onlinepost.co.kr

www.docuon.co.kr/

www.yebigun1.mil.kr/

mail.uos.ac.kr/

lib.sungshin.ac.kr/login

무슨 말이냐면 위와 같은 사이트를 운영체제별로 접속해보면 이해가 가실겁니다.

아니면(리눅스로 위와 같은 사이트를 방문해보시기 바랍니다.)

리눅스 : 크롬, 파이어폭스, 오페라등 접속 - "본 연결을 신뢰할 수 없음" 이라는 보안 경고창이 뜹니다.

해설 : KISA인증서 및 행정안정부 인증서가 제3자 보안검증 및 테스트 안하거나 통과를 못해 리눅스 인증서 저장소에 저장되지 못함.

맥OS : 사파리, 크롬, 파이어폭스, 오페라등 접속 - '인증서 관련 경고 웹페이지나 보안경고 팝업창이 표시' 볼 수 있습니다.

물론 안뜨는경우도 있지만...(안뜨는게 문제;;)

윈도우 : 인터넷익스플로러, 크롬, 오페라등 접속 : 메인페이지 보안경고 없이 표시

해설 : 윈도우용 웹브라우저는 파이어폭스 빼고 윈도우인증서 저장소를 이용 합니다.

이건 마이크로소프트가 아주 쿨하게 보안인증서에 관한 검증 및 테스트를 안하고 KISA인증서(NPKI) 및 행정안정부 인증서(GPKI)를 윈도우인증서 저장소에 저장을 시켜줌

-> 보안경고 웹페이지 안뜨고 메인 웹페이지 표시

2017년5월2일 확인,http://www

2017년5월2일 확인,

http://www.minwon.go.kr 에서 설치하기를 요구하는 anysign머시기.rpm 에 포함된 root CA 인증 기관(업체)들입니다.

KISA 같은 이해단체는 그렇다치고, 소프트포럼이란 회사는 십수년째 왜 자꾸...

(참고로, rpm 패키지에 signature 따위 없습니다. 근본부터가 보안하고는 백만광년쯤 떨어졌다고 생각하시면 될 것 같습니다.)

[schoi0@SEL-SCHOI0-D2 certstorage]$ pwd /home/schoi0/net/minwon/opt/anysign4pc/amd64/certstorage $ find -name "*.der" | while read x; do echo "File: $x"; openssl x509 -in $x -inform der -noout -text; done | grep "File:\|Issuer:\|Subject:" | ( IFS=; while read x; do echo -e ${x//\x/\\x}; done;)| grep "Issuer:"|sort|uniq unable to load certificate 139888809912184:error:0D0680A8:asn1 encoding routines:ASN1_CHECK_TLEN:wrong tag:tasn_dec.c:1199: 139888809912184:error:0D06C03A:asn1 encoding routines:ASN1_D2I_EX_PRIMITIVE:nested asn1 error:tasn_dec.c:767: 139888809912184:error:0D08303A:asn1 encoding routines:ASN1_TEMPLATE_NOEXP_D2I:nested asn1 error:tasn_dec.c:699:Field=serialNumber, Type=X509_CINF 139888809912184:error:0D08303A:asn1 encoding routines:ASN1_TEMPLATE_NOEXP_D2I:nested asn1 error:tasn_dec.c:699:Field=cert_info, Type=X509 Issuer: C=KR, O=Government of Korea, OU=GPKI, CN=GPKIRootCA Issuer: C=KR, O=Government of Korea, OU=GPKI, CN=GPKIRootCA1 Issuer: C=KR, O=Government of Korea, OU=GPKI, CN=Root CA Issuer: C=KR, O=KISA, OU=Korea Certification Authority Central, CN=KISA RootCA 1 Issuer: C=KR, O=KISA, OU=Korea Certification Authority Central, CN=KISA RootCA 4 Issuer: C=KR, O=Ministry of National Defense, OU=MPKI, CN=Root CA Issuer: C=KR, O=Softforum Corporation, CN=Softforum Root Authority/emailAddress=camaster@softforum.com Issuer: C=kr, O=yessign, OU=AccreditedCA, CN=yessignCA-TEST Issuer: C=kr, O=소프트포럼(주), OU=소프트포럼인증기관, CN=SoftforumRootCA댓글 달기